黑客滥用微软Win10/Win11上错误报告工具运行恶意软件

黑客首先通过合法的 Windows 可执行文件来启动恶意软件,整个过程并不会触发任何警告,从而隐蔽的感染设备。K7 Security Labs 安全公司率先发现了这种攻击方式。

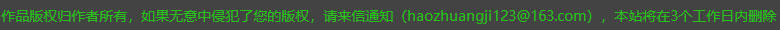

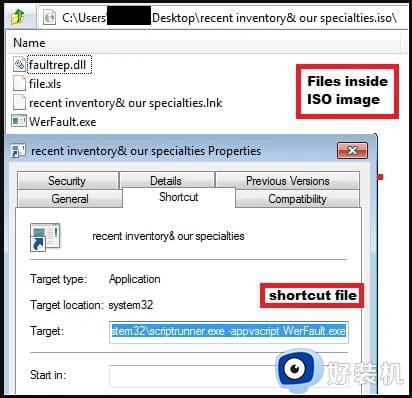

恶意软件活动始于一封带有 ISO 附件的电子邮件。用户双击这个 ISO 文件之后,将自身挂载为一个新的驱动器盘符,其中包含 Windows WerFault.exe 可执行文件的合法副本、一个 DLL 文件(“faultrep.dll”)、一个 XLS 文件(“File.xls”)和一个快捷方式文件('inventory & our specialties.lnk')。

了解到,受害者通过单击快捷方式文件启动感染链,该快捷方式文件使用“scriptrunner.exe”来执行 WerFault.exe。WerFault 是 Windows 10 和 11 中使用的标准 Windows 错误报告工具,允许系统跟踪和报告与操作系统或应用程序相关的错误。

防病毒工具通常信任 WerFault,因为它是由 Microsoft 签名的合法 Windows 可执行文件,因此在系统上启动它通常不会触发警报来警告受害者。

启动 WerFault.exe 之后,该恶意软件将使用已知的 DLL 侧载缺陷来加载 ISO 中包含的恶意“faultrep.dll”DLL。

通常,'faultrep.dll' 文件是 Microsoft 在 C:\Windows\System 文件夹中为 WerFault 正确运行所需的合法 DLL。但是,ISO 中的恶意 DLL 版本包含用于启动恶意软件的附加代码。

黑客滥用微软Win10/Win11上错误报告工具运行恶意软件相关教程

- 怎样关闭windows恶意软件删除工具 关闭windows恶意软件删除工具的方法

- Word出现错误报告如何解决 解决Word出现错误报告的方法

- qq错误报告怎么解决 qq出现错误报告怎么办

- windows错误报告怎么关闭 关闭windows错误报告的方法

- word发送错误报告打不开文件怎么办 word文档跳出发送错误报告怎么修复

- cad安装完成后打开因软件错误意外关闭怎么解决

- 微软在《华盛顿邮报》上刊登广告 称公司对组建工会没有意见

- mrt删除恶意软件的方法 如何用mrt删除恶意软件

- word文档错误报告怎么去掉 word文档打开遇到错误报告怎么处理

- 应用商店遇到0x80240437错误怎么回事 应用商店遇到0x80240437错误四种解决方法

- 电脑无法播放mp4视频怎么办 电脑播放不了mp4格式视频如何解决

- 电脑文件如何彻底删除干净 电脑怎样彻底删除文件

- 电脑文件如何传到手机上面 怎么将电脑上的文件传到手机

- 电脑嗡嗡响声音很大怎么办 音箱电流声怎么消除嗡嗡声

- 电脑我的世界怎么下载?我的世界电脑版下载教程

- 电脑无法打开网页但是网络能用怎么回事 电脑有网但是打不开网页如何解决

热门推荐

电脑常见问题推荐

- 1 b660支持多少内存频率 b660主板支持内存频率多少

- 2 alt+tab不能直接切换怎么办 Alt+Tab不能正常切换窗口如何解决

- 3 vep格式用什么播放器 vep格式视频文件用什么软件打开

- 4 cad2022安装激活教程 cad2022如何安装并激活

- 5 电脑蓝屏无法正常启动怎么恢复?电脑蓝屏不能正常启动如何解决

- 6 nvidia geforce exerience出错怎么办 英伟达geforce experience错误代码如何解决

- 7 电脑为什么会自动安装一些垃圾软件 如何防止电脑自动安装流氓软件

- 8 creo3.0安装教程 creo3.0如何安装

- 9 cad左键选择不是矩形怎么办 CAD选择框不是矩形的解决方法

- 10 spooler服务自动关闭怎么办 Print Spooler服务总是自动停止如何处理